大部分的命令可以正常的运行在BackTrack5或Kali上。在Kali上可以实现的无线渗透测试,在树莓派上也可以运行。在第1章中介绍了在树莓派上安装Kali Linux操作系统,下面将介绍在树莓派上实现无线攻击。

(1)在树莓派上使用ifconfig命令查看无线网卡是否被识别。执行命令如下所示:

root@kali:~# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0c:29:7a:59:75

inet addr:192.168.0.112 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe7a:5975/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:240510 errors:0 dropped:0 overruns:0 frame:0

TX packets:130632 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:275993519 (263.2 MiB) TX bytes:26073827 (24.8 MiB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:1706270 errors:0 dropped:0 overruns:0 frame:0

TX packets:1706270 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:250361463 (238.7 MiB) TX bytes:250361463 (238.7 MiB)

wlan0 Link encap:Ethernet HWaddr 22:34:f7:f6:c1:d0

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

从输出的信息中,看到有一个名为wlan0的接口。这表示无线网卡已被识别。如果没有看到类似信息,执行如下命令启动无线网络,如下所示:

root@kali:~# ifconfig wlan0 up

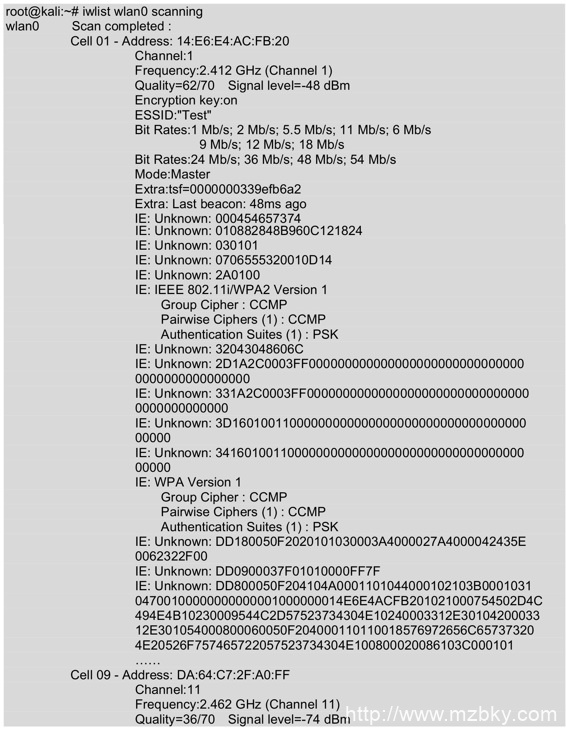

(2)查看无线网卡信息。执行命令如下所示:

以上输出了的信息显示了无线网卡的相关信息。如网卡MAC地址、信道、加密、速率和模式等。

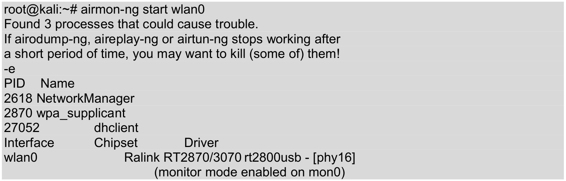

(3)启动无线网卡为监听模式。执行命令如下所示:

从输出的信息中,可以看到无线接口wlan0已启动监听模式,其监听接口为mon0。现在,就可以使用该接口捕获无线管理与控制帧。

在树莓派中,可以使用Wireshark的命令行程序tcpdump或tshark来捕获数据。如果不喜欢在命令行操作的话,可以使用Wireshark的图形界面来实现。

(1)启动Wireshark工具。执行命令如下所示:

root@kali:~# wireshark &

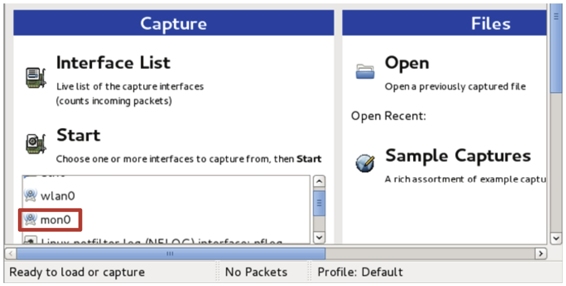

(2)在Wireshark的接口列表中选择mon0接口,并单击Start按钮,如图1.36所示。

图1.36 选择捕获接口

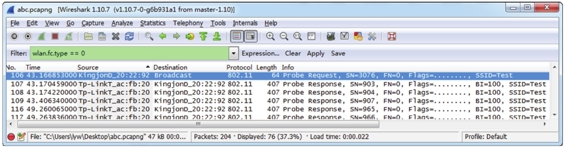

(3)启动Wireshark捕获后,将显示如图1.37所示的界面。

图1.37 捕获的无线数据包

(4)在该界面可以看到106帧是客户端发送Probe Reques包,请求连接路由器。107帧路由器发送Probe Response包,响应了客户端的请求。

从以上信息中,可以看到使用隐藏SSID并不意味着是一个安全的网络。在Wireshark中,使用MAC地址过滤也不是最有效的方法。这里可以使用airodump命令监听一个无线接入点,获取到连接该接入点的任何设备MAC地址。语法格式如下所示:

airodump-ng –c 无线AP的信道 –a bssid(AP的MAC地址) mon0

当成功获取客户端的MAC地址时,用户只需使用macchanger命令将自己无线网卡的MAC地址修改为客户端的MAC地址,即可成功连接到网络。

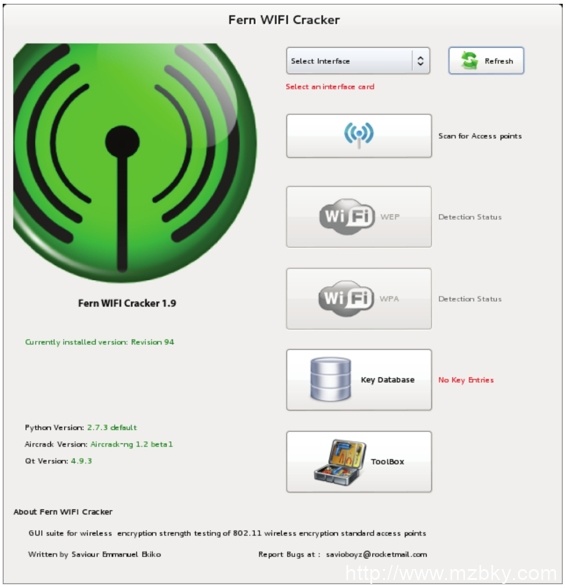

【实例1-5】使用Fern WiFi Cracker工具攻击,在树莓派上攻击WEP和WPA/WPA2无线网络。具体操作步骤如下所示。

(1)启动Fern WiFi Cracker工具。执行命令如下所示:

root@kali:~# fern-wifi-cracker

执行以上命令后,将显示如图1.38所示的界面。

图1.38 Fern WiFi Cracker主界面

(2)在该界面选择无线网络接口,并单击Scan for Access points图标扫描无线网络,如图1.39所示。

图1.39 扫描无线网络

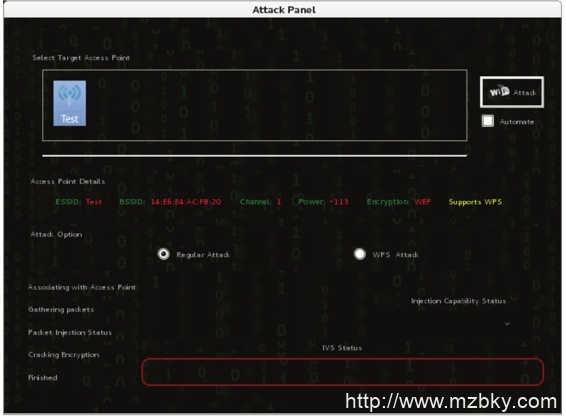

(3)在该界面选择WiFi WEP或WiFi WPA图标,将显示如图1.40所示的界面。

图1.40 选择攻击目标

(4)在该界面选择攻击目标。然后单击WiFi Attack按钮,开始攻击,如图1.41所示。

图1.41 正在攻击

(5)从该界面可以看到,已捕获到6556个数据包。当捕获到大约2万个包时,将会破解出密码。但是此过程的时间相当长,需要耐心的等待。

本站原创文章,作者:小 编,如若转载,请注明出处:https://www.mzbky.com/180.html

微信扫一扫

微信扫一扫  支付宝扫一扫

支付宝扫一扫