wifite自动化Wi-Fi渗透(RTL8812AU) usb无线网卡专卖

RTL8812AU 用于做无线渗透测试学习,以了解WI-FI的各种加密方式以及安全性。由于RTL8812AU的驱动最近更新有所改动,已经不能再用以前的例如iwconfig wlan0 mode monitor,或者airmon-ng start wlan0来配置监控模式,否则有可能会出现监控模式无法配置成功的情况,导致无法抓包/注入。

通过https://github.com/aircrack-ng/rtl8812au安装驱动,并驱动说明,应当换为使用以下命令启动:

1

|

|

1

|

|

1

|

|

1

|

|

设置 TX power

1

|

|

Wifite

Wifite是一个强大的自动化Wi-Fi渗透软件,省去了使用airodump与aircrack繁杂的命令行,并支持Pin Crack,Bully, Reaver等WPS破解工具。

安装:

1

|

|

以及以下库

1 2 3 |

|

另外需要通过手动安装以下两个库:

1 2 3 4 5 6 7 8 9 |

|

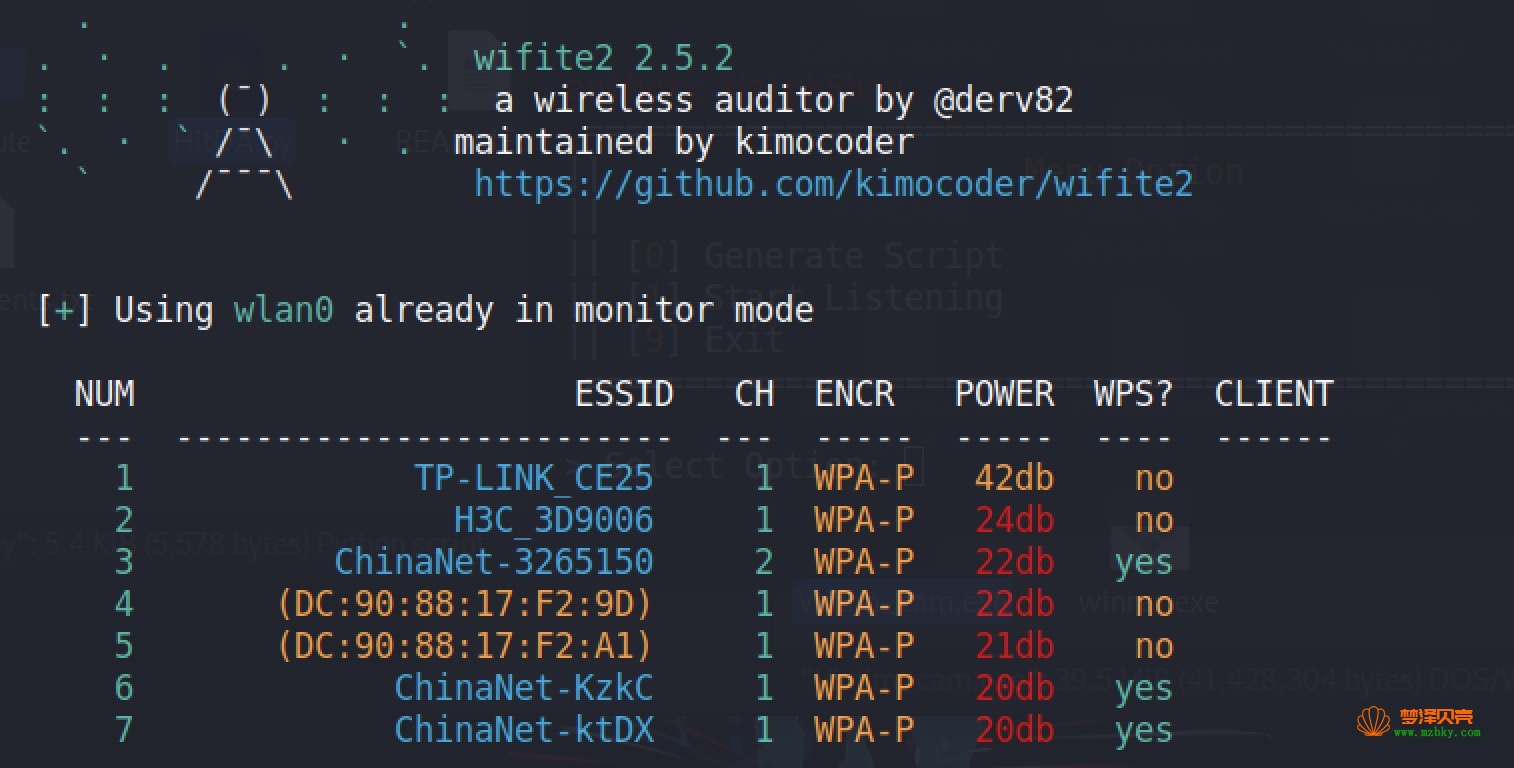

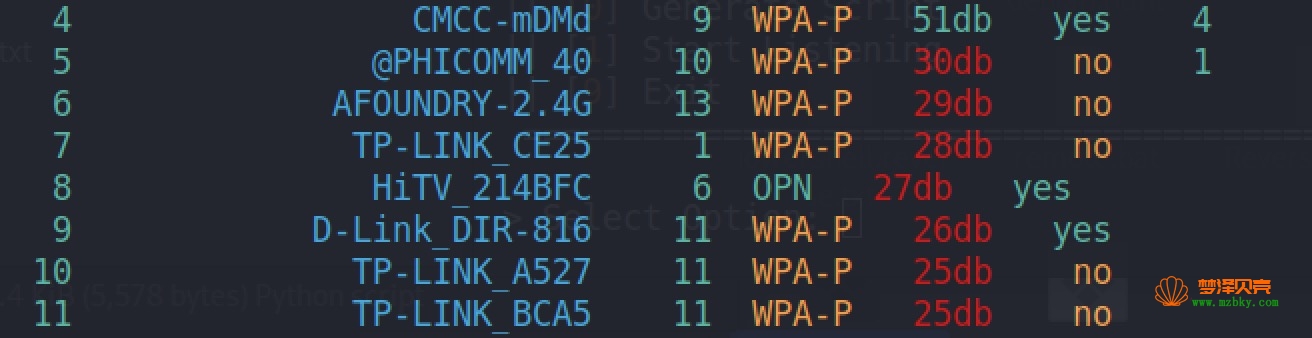

安装完毕后使用wifite命令打开。wifite具有自动探测功能,包括探测WI-FI加密方式,信号强度,是否开启了WPS,以及检测到的连接设备数量等。

如果对方开启了WPS,则说明能够使用相应的WPS破解工具来爆破,如Bully,Reaver。wifite默认使用Reaver。检测到的连接设备很重要,如果发现Client一列已经探测到用户,则抓包过程大概率会成功。

打开wifite后,会自动探测WI-FI节点,并实时展示到控制台,输入CTRL + C停止。

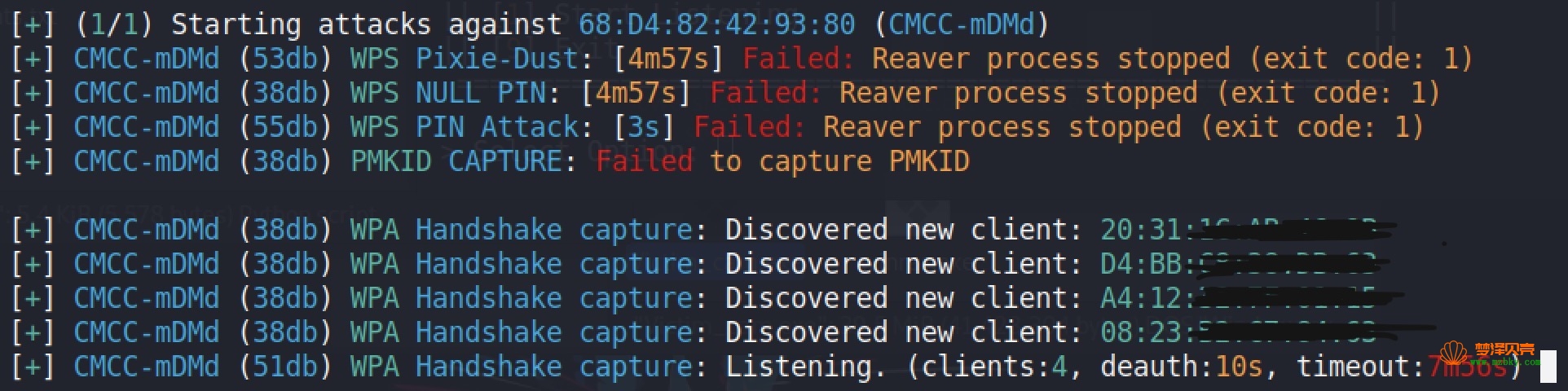

停止后输入一个数字选择要攻击的节点,wifite会尝试各种攻击方式,如果失败则会使用常规方式获取握手包。WIfite会自动检测客户端并发送断开连接,这会使得设备自动断开Wi-Fi,并尝试重连,而我们的适配器将会抓到重连的握手包,保存为.cap文件

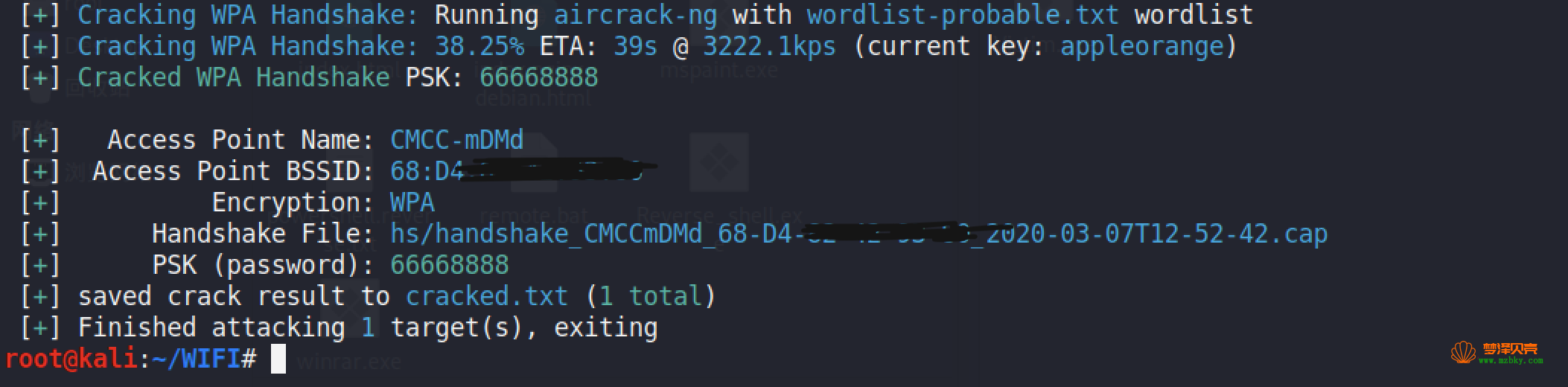

最后通过该.cap包进行离线的密码破解,我故意为家用WI-FI设了一个弱口令的密码,很快密码就被成功破解

如果无法破解,则你需要更强大的WPA密码字典,可以在GitHub,谷歌上搜索到非常多的资源,然后使用以下命令手动为wifite设置一个字典:

1

|

|

总结

千万不要使用弱密码WI-FI口令,WI-FI被破解是一件十分危险的事情,这意味着黑客可以进入你的内部网络,嗅探你的网络包,你的所有网络行为都将展示在黑客的电脑上,更为严重的是,倘若黑客进行进一步的攻击,通过钓鱼等方式,甚至可以掌握你电脑的控制权,造成巨大的损失。如果你怀疑你的WI-FI正在被人使用,可以进入路由器管理页面去查看在线设备,若发现非法设备则将其禁用,并修改强密码口令

本站原创文章,作者:小 编,如若转载,请注明出处:https://www.mzbky.com/3345.html

微信扫一扫

微信扫一扫  支付宝扫一扫

支付宝扫一扫